César Pintado.

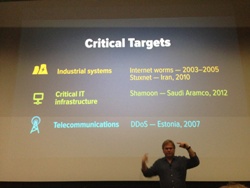

El descubrimiento del virus informático conocido como Stuxnet hace tres años reveló la primera ciber-arma dirigida hacia sistemas críticos de control industrial, aunque no fue la última. De momento nadie se ha reconocido autor de Stuxnet, aunque el New York Times apunta a Israel y EE.UU.

Introducción

El objetivo específico de Stuxnet, tras el análisis de su código, parece ser las centrifugadoras usadas en el programa nuclear iraní. De hecho, Teherán confirmó en noviembre de 2012 que Stuxnet había atacado sus instalaciones de enriquecimiento en Natanz, aunque negó que hubiese provocado daño alguno. La cuestión no es baladí, puesto que el ritmo de enriquecimiento de uranio marca el plazo de obtención de un arma nuclear y por tanto las opciones políticas de los que pretenden impedirlo. La pregunta es: ¿tuvo éxito Stuxnet?

El arma

Los ciberataques de los últimos años han sido objeto de un exhaustivo análisis por parte de la industria de seguridad informática y de los gobiernos afectados

La compañía bielorrusa VirusBlockAda detectó por primera vez Stuxnet en junio de 2010. El análisis al que fue sometido reveló que estaba diseñado para objetivos industriales muy específicos, evitar la detección y no ser atribuible a nadie. Los analistas concluyeron al principio que era un virus concebido para atacar la central nuclear de Bushehr, aunque más tarde se vinculó a las centrifugadoras de Natanz.

En noviembre de 2010, el New York Times informó que según expertos nucleares Natanz estaba inoperativa. Ralph Langner, un asesor alemán de sistemas de control, calificó el ataque de “enorme éxito” porque había sido “casi tan eficaz como un ataque militar, pero incluso mejor” y estimaba que Irán necesitaría dos años para recuperar esa capacidad. El Instituto para la Ciencia y la Seguridad Internacional afirmaba en un informe de febrero de 2011 que Stuxnet podría haber destruido unas 1.000 centrifugadoras IR-1 de las 9.000 desplegadas en Natanz a finales de 2009 y principios de 2010. Declaraciones de los gobiernos norteamericano e israelí confirmaban esas apreciaciones. Pero la cosa no está tan clara.

El proceso

Hay cuatro indicios del objetivo de Stuxnet: primero, el virus es capaz de penetrar y sabotear sistemas de control industrial; segundo, la distribución de los ordenadores infectados indican que Irán era el objetivo probable; tercero, Stuxnet ataca ciertos tipos de convertidores de frecuencia fabricados sólo por dos empresas (la iraní Fararo Paya y la finlandesa Vacon NX); y cuarto, modifica las frecuencias de los convertidores de forma potencialmente destructiva para las centrifugadoras iraníes IR-1.

Stuxnet necesita que al menos 33 de esos convertidores estén funcionando y que sus frecuencias estén entre los 807 y los 1.207 Hz. Las

centrifugadoras separan los isótopos de uranio girando a altísimas frecuencias gracias a motores sincronizados. Éstos son controlados por convertidores de frecuencia que transforman la corriente alterna en frecuencias que oscilan entre los 600 y los 2.000 Hz. Los convertidores de frecuencia tienen muchas aplicaciones industriales, pero los destinados a motores sincronizados de alta frecuencia están en la lista de vigilancia de la OIEA y su comercio está monitorizado.

Pues bien Stuxnet aumenta subrepticiamente la frecuencia de los convertidores a 1.410 Hz, lo que altera la velocidad de los motores más allá de su régimen normal. Si el rotor de la centrifugadora tiene un radio de 5 cm (lo normal en las IR-1) y su estátor (1) sólo un par de polos magnéticos, la frecuencia inducida excederá el límite y la centrifugadora se hará pedazos por su propia masa. Si por ejemplo el estátor de la IR-1 tuviese dos pares de polos en lugar de uno, una frecuencia de 1.410 Hz haría que la máquina girase a sólo 705 Hz.

Otro factor son los materiales. La IR-1 está fabricada en una aleación de aluminio de alta resistencia. Dada la intención de Teherán de maximizar la velocidad de sus centrifugadoras, pretenderá conseguir aleaciones de baja densidad y que soporten la tensión. Si los iraníes usasen una aleación de aluminio más fuerte, como la C912 china, la frecuencia inducida por Stuxnet caería hasta el 10% por debajo del límite teórico de resistencia y las centrifugadoras no sufrirían daños permanentes.

Tras un mes de acción, Stuxnet “dice” al convertidor que baje la frecuencia a 2 Hz. Para un motor sincronizado de centrifugadora, este súbito

Los ataques de Stuxnet han sido analizados desde su detección hace tres años, aunque algunos datos parecen ofrecer conclusiones erróneas

descenso de velocidad hace que el estátor y el rotor pierdan la sincronía. Al quedar la centrifugadora sin el impulso del motor, decelera por fricción y además perjudica al rotor.

Por otra parte, el virus cambia la frecuencia de inicio a 1.064 Hz (que puede ser la tercera frecuencia crítica de la IR-1), cuando para la IR-1 debe ser 1.067. Cuando la frecuencia de rotación de la centrifugadora iguala una de sus frecuencias críticas su avería es segura.

Todo esto nos lleva a pensar que el potencial del virus depende de unas características técnicas muy específicas y el atacante debe disponer de una información que, en principio, sólo puede proporcionar alguien de dentro.

Los análisis demuestran que el virus explota las debilidades de un sistema operativo de Windows y del software de protección. Stuxnet utiliza entonces certificados digitales robados para atacar sistemas de control de Siemens modificando sus PLC (2). El fin es sabotear los reguladores de convertidores de frecuencia que se usan para controlar la velocidad de rotación de los motores. El virus se transmite mediante un dispositivo extraíble como un pen drive y se autorreproduce para infectar redes informáticas locales, normalmente no conectadas a Internet.

También existen ciertas limitaciones. Parece probable que los ordenadores que controlan las centrifugadoras estén conectados y la secuencia de ataque del virus siga una pauta, con lo que la acción de Stuxnet debería ser rápidamente detectada. El virus puede destruir las centrifugadoras iraníes a condición de que los PLC usados para programarlas estén infectados, de que los convertidores de frecuencia los fabriquen dos empresas concretas y que las IR-1 tengan las características técnicas que se suponen.

Los efectos

Teherán confirmó en septiembre de 2010 que Stuxnet había infectado unas 30.000 direcciones de IP en Irán. La empresa rusa Atomstroyexport confirmó que los ordenadores la central nuclear de Bushehr quedaron comprometidos, pero que el virus no había causado daños. Ahora bien, si Bushehr fue afectada también pudieron serlo otras instalaciones nucleares iraníes como Natanz.

Vista aérea de Natanz, una planta iraní de enriquecimiento de uranio ahora en el centro del análisis de los ciberataques

Natanz es una planta de enriquecimiento cuya actividad data de febrero de 2007 y que actualmente produce uranio enriquecido al 3,5%. Para alcanzar ese nivel, las centrifugadoras se conectan en grupos o cascadas de 164 ó 174 unidades. Las cascadas están dispuestas en unidades y los inspectores de la OIEA cuentan y registran periódicamente las cantidades de cada unidad. En mayo de 2009, Irán estaba enriqueciendo uranio en 24 cascadas, lo que significa 4.920 centrifugadoras. La cantidad de centrifugadoras descendió inesperadamente tras el primer ataque de Stuxnet en junio de 2009. Los informes de los inspectores mostraron que entre mayo y agosto, aunque hubo unas 300 centrifugadoras menos, se instalaron casi 600 nuevas. Ello indica que Irán traía nuevas centrifugadoras pero había menos operando.

Los problemas de la planta quedaron confirmados en 2011 por el Washington Post, que informaba de cómo las cámaras de la OIEA habían captado imágenes de abundante equipo destruido. Además, los datos muestran el descenso de las centrifugadoras operativas en la unidad A26 entre febrero y mayo de 2009, y la más antigua de la unidad tenía un año. Un ciberataque puede explicar ese descenso, pero tampoco pueden descartarse otras razones.

Los sucesivos ataques de Stuxnet no mostraron efectos netos en el número de centrifugadoras en Natanz. En realidad, el número de centrifugadoras operativas aumentó ligeramente tras el segundo y el tercer ataque en marzo y abril de 2010. Irán podría haber estado reemplazando centrifugadoras cada dos semanas, lo que indicaría mayores pérdidas, pero habría mantenido la misma cantidad neta. Y el hecho es que desde agosto de 2010, la cantidad de centrifugadoras operativas en Natanz ha crecido de manera estable.

Los inspectores de la OIEA sólo informan de la cantidad de centrifugadoras en cada unidad, sin distinguir entre viejas y nuevas. En enero de 2010, Irán operaba 1.148 centrifugadoras menos que en mayo de 2009. Y en agosto de ese año los inspectores contaron la misma cantidad que dos años antes, lo que podrá llevar a la conclusión de que Stuxnet retrasó dos años el programa de enriquecimiento. Pero esos datos, sin ser falsos, pueden ser engañosos.

La cantidad de centrifugadoras afectadas pudo ser mucho mayor, ya que Irán estaba reemplazando las más antiguas y los inspectores sólo ofrecen la cuenta neta. Por otra parte, también podrían haber sido menos las afectadas, ya que las unidades instaladas pero no operativas se consideran a menudo averiadas. Irán ha instalado más de 4.000 centrifugadoras que no están enriqueciendo uranio, al menos de momento. El motivo se desconoce, pero no se debe asumir que no funcionan. De momento está claro que los operadores iraníes consiguieron contener el problema con cierto éxito. Puede también que Irán reemplazase las centrifugadoras más rápido que Stuxnet las destruía.

Irán comenzó en febrero de 2010 el enriquecimiento de uranio al 20% en una cascada de IR-1 en Natanz, supuestamente entre el primer y el segundo ataque, lo que demostraría su capacidad de instalar y operar nuevas centrifugadoras en un tiempo récord. Es posible que parte del aumento del rendimiento se deba al reprocesamiento en las cascadas no afectadas del material parcialmente enriquecido, aunque sólo sería una explicación parcial.

Conclusiones

El potencial iraní de armamento nuclear aumentó durante el período de los supuestos ataques. Y el incremento en la capacidad de enriquecimiento acorta el plazo de obtención de un arma nuclear.

La OIEA no ha demostrado que Stuxnet infectase Natanz, pero tampoco descarta esa posibilidad. Si tales sabotajes tuvieron lugar, tuvieron un

recorrido corto y probablemente el primero ocurrió entre mayo y noviembre de 2009. La situación parece que volvió a la normalidad en 2010 y la capacidad de Irán de operar nuevas centrifugadoras no quedó mermada, aunque puede que la retrasase un tiempo.

Dicho esto, usar un virus informático para atacar una infraestructura crítica sienta un precedente peligroso. En septiembre de 2009, los gobiernos norteamericano, británico y francés revelaron la existencia de Fordow, una nueva y pequeña planta de enriquecimiento de uranio oculta en las montañas de Qom. El gobierno iraní anunció más tarde su intención de construir diez instalaciones como esa.

Si Irán hubiese empezado a producir uranio de uso militar, un ciberataque hubiese conseguido un tiempo de reacción valioso. Sin embargo, aún no estaba en esa fase en 2009 y 2010. La paradoja es que Stuxnet ha hecho a los responsables iraníes más cautos en la protección de sus instalaciones nucleares y ha hecho más difíciles futuros ciberataques.

¿Ha beneficiado Stuxnet a Irán? La realidad es que Irán ha aumentado su capacidad de enriquecimiento al mejorar el rendimiento de sus centrifugadoras con mayores concentraciones y unidades renovadas, con lo que ha acortado el plazo para conseguir su arma nuclear. También es posible que los ataques hayan tenido un efecto de vacuna en el programa iraní al estimular la búsqueda de ineficiencias. Y todo ello mientras Occidente creía que había sufrido un revés.

Por último, la mala interpretación de los efectos de Stuxnet puede haber retrasado el esfuerzo diplomático. A finales de 2010 y principios de 2011, la idea común en las cancillerías era que el programa nuclear iraní había sido retrasado por un virus informático y que las sanciones estaban funcionando, lo que anuló la urgencia de una solución negociada. Ahora esa noción se ha demostrado errónea y un ciberataque no puede verse como un signo de buena voluntad.

———————————————————————————————————————————————————————————————————————————

(1) Parte fija de una máquina dentro de la cual gira un rotor.

(2) Programmable Logic Controllers o controladores programables de lógica.

No hay ningún comentario