Tras los estragos provocados por el virus WannaCry que parece ir remitiendo, analizamos lo ocurrido, por qué ha sucedido, si puede volver a pasar y cómo proteger los equipos informáticos.

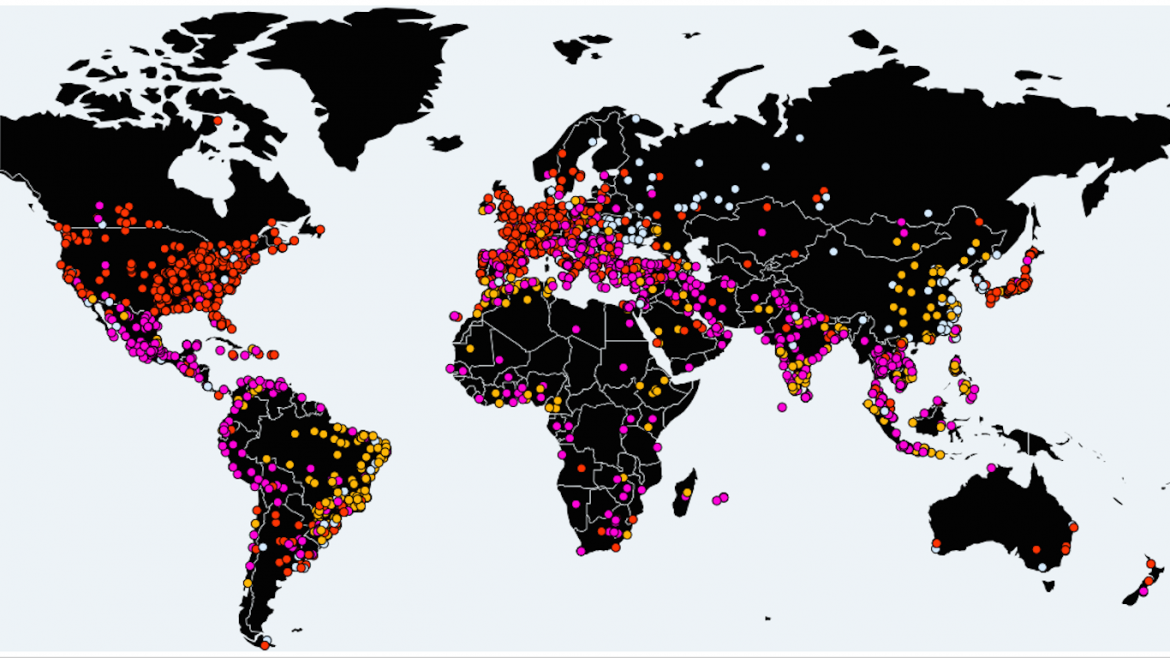

El viernes saltaron las alarmas. Ciberataque en Telefónica. Lo que comenzó como “un incidente de ciberseguridad” que había afectado a “los PCs de algunos empleados de la red corporativa interna”, como aseguró la compañía es, ahora mismo, un cibeataque masivo a escala mundial que ha afectado a más de 230.000 equipos en 179 países.

Los encargados de la seguridad informática de empresas, países e instituciones han vivido un fin de semana largo y las consecuencias son aún imprevisibles. Como ha advertido el director de Europol, Rob Wainwright, la infección puede continuar propagándose sobre todo a principios de esta semana, cuando la gente “vuelva al trabajo y encienda su ordenador”. «Llevamos a cabo operaciones contra unos 200 ciberataques al año pero nunca habíamos visto nada así”, señaló Wainwright, lo que da una idea de la envergadura de la infección.

Diez ordenadores estratégicos nacionales afectados

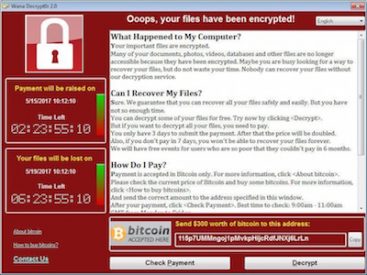

En España, donde se han detectado 1.200 equipos infectados (ocupando el puesto 16 en el ranking de países afectados, que lideran China, Rusia, Estados Unidos y Reino Unido), el Centro de Respuesta a Incidentes de Seguridad e Industria (CERTSI), trabaja sin descanso desde el viernes, junto a los afectados y toda la industria de ciberseguridad, para analizar el ataque. WannaCry es el virus responsable, “un ransomware (programa que secuestra los datos del ordenador y pide un rescate, normalmente en bitcoins, para que el usuario los pueda recuperar)” cuyo alcance “depende de la topología de la red, de las medidas de seguridad, de las versiones de los sistemas y de su estado de actualización”, pero que puede ser total, “es decir, que se pueden haber cifrado todos los discos duros de los ordenadores personales y de los servidores de la empresa”, explica a este medio Fernando Acero, perito forense digital y experto en ciberseguridad y criptografía. Además, pagar el rescate no garantiza que los archivos cifrados sean liberados, ni descifrar los archivos significa que la infección de malware se haya eliminado. “Una vez que te han cifrado los datos y la clave está en manos de un tercero, el destino de tus datos depende de la disponibilidad de esa clave. En este entorno, el atacante puede hacer lo que quiera y depende de que tengas o no una copia de seguridad y la importancia de los datos. Muchas veces la sensación de urgencia o necesidad hacen que los afectados realicen el pago, para favorecer ese clima, se recurre a este tipo de estratagemas, como aumento del precio con el tiempo o un contador que indica el tiempo que queda para que se destruya la clave y para que por lo tanto, no sean recuperables los archivos”, afirma Acero.

El CERTSI ha identificado al menos tres variantes del virus, lo que indica, según este centro operado de forma conjunta por el Instituto Nacional de Ciberseguridad (INCIBE) y el Centro Nacional para la Protección de Infraestructuras Críticas (CNPIC) “que en este ciberataque están involucrados diferentes virus informáticos de la misma familia”. De hecho, la última variante descubierta realiza un intento de conexión a una página web codificada para después cifrar los documentos del equipo. Asimismo, este Centro comenzará a notificar a los afectados su situación, tras haber podido tener acceso a las direcciones IP españolas afectadas. Diez de ellos son operadores estratégicos nacionales, en los que actualmente se intenta que no se propague el virus y, según el Ministerio de Energía, Turismo y Agenda Digital, se les ha aconsejado denunciarlo “con el fin de coordinar la gestión del caso de forma conjunta por parte de las Fuerzas y Cuerpos de Seguridad del Estado”.

Una vulnerabilidad conocida

Este malware ha afectado a los sistemas Windows de las versiones Vista SP2, Server 2008 SP2 y R2 SP1, 7, 8.1, RT 8.1, Server 2012 y R2, 10 y Server 201, basándose en una vulnerabilidad del protocolo SMB (Server Message Block) usada para intercambiar archivos a través de la red. “Lo triste”, lamenta Fernando Acero, “es que esta vulnerabilidad es conocida desde el pasado día 14 de marzo y Microsoft dispone de un parche para cualquier Windows de versiones superiores a Windows 7. Evidentemente, si los usuarios hubieran actualizado sus sistemas en su momento, dicho ataque no habría tenido éxito”.

Un investigador anónimo que se esconde detrás del sobrenombre de MalwareTech ha encontrado la forma de frenar este ciberataque mundial. Ayudado por Darien Huss, de Proofpint, se infectó adrede para “descuartizar” el virus y entrar en su código, allí encontró un dominio sin registrar, el “botón del pánico” de los delincuentes para frenar al ‘gusano cibernético’, lo registró y miles de equipos comenzaron a conectarse. Según MalwareTech el malware “se estaba intentando conectar al dominio que registramos y, si la conexión no era exitosa, atacaba el sistema, pero si lo era, se retiraba”.

En España el Centro Criptológico Nacional (CCN), dependiente del Centro Nacional de Inteligencia (CNI), ha desarrollado una herramienta para prevenir la infección: «CCN-CERT NoMoreCry Tool”. Dicha herramienta, disponible para todas las entidades que lo requieran, crea un algoritmo de exclusión mutua en el equipo que previene la ejecución del código dañino. No obstante, es únicamente de prevención, es decir, no válida en el caso de máquinas infectadas.

Lecciones aprendidas

Los expertos advierten de que empresas, organizaciones y particulares no le dan a la ciberseguridad la importancia que se merece. “Hay que tomárselo muy en serio porque un ataque de este tipo tiene repercusiones no sólo económicas, si no de todo tipo”, advierte Santiago Carrasco Díaz-Masa, profesor de ciberseguridad del Campus Internacional para la Seguridad y la Defensa (CISDE). “Se pueden comprometer incluso vidas humanas, como ha sido el caso el sistema sanitario británico”, explica Díaz-Masa, que además realiza especial hincapié en la dificultad de exigir responsabilidades penales al respecto. “No va a ser fácil determinar quién ha sido”, puntualiza.

Y no es algo que se quede en las empresas. “Ya no hay separación o diferencia entre el entorno doméstico o el profesional”, explica Acero, “cosas que hacemos en nuestro entorno doméstico pueden afectar al profesional y viceversa, especialmente si los dispositivos que usamos en esos entornos son los mismos”. Así las cosas, todos los expertos coinciden en formar y concienciar a los usuarios para detectar y mitigar los efectos de este tipo de ataques. “La solución no está solamente en la tecnología, el punto más débil de la cadena de seguridad es el ser humano y es otro factor que hay que tener en cuenta en cualquier planteamiento de seguridad. Una empresa que conciencie y forme adecuadamente a sus usuarios, puede reducir el número de incidentes de seguridad en un 500% en un año y lograr que la mayor parte de dichos incidentes o eventos de seguridad, no tengan consecuencias graves para la empresa”, afirma el perito forense digital. De la misma opinión es Santiago Carrasco, “la primera barrera de defensa es el usuario”, asegura y se lamenta de que “las empresas no se dan cuenta de que tienen que invertir en formación”.

Continuará ocurriendo, habrá nuevos ataques. Hasta que todos los usuarios no sean perfectamente conscientes de los peligros de la red y actualicen sus conocimientos, siempre que haya vulnerabilidades los ataques se repetirán “e incluso, con mayor frecuencia”, advierte Acero. “Va a ocurrir seguro”, afirma rotundo el profesor de CISDE. Secuestrar ordenadores a través de malware se ha mostrado eficaz y rentable para los ciberdelincuentes, por lo tanto “las empresas tienen que darse cuenta de la necesidad de invertir en la formación de los empleados, que son la primera barrera de defensa, debiendo conocer dónde están los riesgos y cómo tratar de minimizarlos”.

Pequeñas acciones que, como destaca Francisco Jiménez Moyano, director de la empresa de ciberseguridad RedTeam CWS, conseguirán que organizaciones, empresas de cualquier tamaño y particulares estén más seguros. “Hay que empezar concienciando a los empleados y que, poco a poco, vayan implantando y asimilando acciones como la doble verificación o fijarse bien en los remitentes de los correos, para crear una conciencia de ciberseguridad en la población”, declara Jiménez Moyano.

¿Qué hacer para evitarlo?

Le preguntamos a Fernando Acero cómo conseguir estar a salvo de los ciberataques que vendrán y nos da una serie de claves:

- Mantener los sistemas actualizados permanentemente.

- Tener cuidado con los correos no esperados, de origen dudoso o con faltas de ortografía, que contengan enlaces o archivos anexos. En estos casos, si no esperas el correo y no te aporta nada, piensa mal y seguramente acertarás.

- Apagar el ordenador tirando del cable eléctrico, si se nota un comportamiento extraño, especialmente, tras abrir un correo electrónico, hacer clic sobre un enlace o intentar abrir un archivo.

- Utilizar sistemas de protección, como antivirus y otros sistemas de seguridad, debidamente actualizados.

- Realizar copias de seguridad periódicas de todos los datos. En entorno corporativos, procurar no guardar información crítica en los discos duros locales y guardar la información en unidades de red, sobre las que se realicen copias de seguridad periódicas. Hay que tener cuidado con las copias de seguridad y los sistemas sobre los que se realizan las mismas, no deben permanecer conectados permanentemente para evitar que un ransomware los pueda indexar y acabar cifrados.

- No pagar nunca el rescate, el pago no garantiza nunca la entrega de la clave de descifrado.

- Guardar una copia de seguridad de la información cifrada por si en un futuro fuera posible recuperar la información, por la disponibilidad de la clave o por haber podido romperse el cifrado. Hay empresas como Intel u organismos, como INCIBE, que ponen a disposición de los usuarios herramientas para descifrar discos cifrados por determinados tipos de ransomware.

Sólo nos queda protegernos ante una oleada de ciberataques masivos que, parece ser, no ha hecho más que comenzar.

No hay ningún comentario